[樂游網(wǎng)導(dǎo)讀]近日網(wǎng)絡(luò)上有一款手機(jī)病毒冒充王者榮耀輔助工具進(jìn)行傳播,中招的玩家手機(jī)內(nèi)的信息將被黑客加密,并索要解鎖金,不過目前已經(jīng)有高手掌握這名黑客的信息,一起來看看吧。

近日網(wǎng)絡(luò)上有一款手機(jī)病毒冒充王者榮耀輔助工具進(jìn)行傳播,中招的玩家手機(jī)內(nèi)的信息將被黑客加密,并索要解鎖金,不過目前已經(jīng)有高手掌握這名黑客的信息,一起來看看吧。

愛打“農(nóng)藥”的安卓黨小心了,最近出現(xiàn)一款手機(jī)勒索病毒,冒充熱門手游《王者榮耀》輔助工具,也就是外掛。該勒索病毒被安裝進(jìn)手機(jī)后,會對手機(jī)中照片、下載、云盤等目錄下的個人文件進(jìn)行加密,并索要贖金。

究竟怎么回事?這兩天,雷鋒網(wǎng)和發(fā)現(xiàn)此事的360安全中心的技術(shù)小哥保持聯(lián)系,終于獲得了一手分析情報(bào)。

是這樣的,6月2號,有童鞋反饋,他只是想下一個“打農(nóng)藥”的“輔助工具”(沒好意思說“外掛”),然后手機(jī)就被鎖屏了,還出現(xiàn)了類似于“永恒之藍(lán)”的勒索界面。

20塊都不想給你

技術(shù)小哥先進(jìn)行了初步分析后發(fā)現(xiàn),除了誘惑用戶下載和安裝,這款勒索病毒還會通過 PC 端和手機(jī)端的社交平臺、游戲群等渠道進(jìn)行傳播擴(kuò)散。

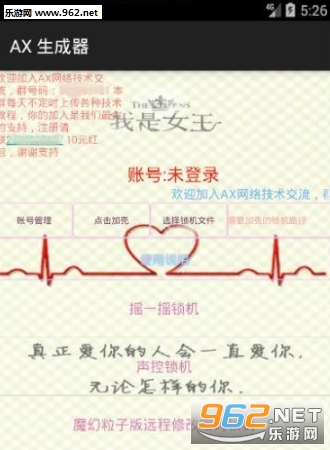

也許對“永恒之藍(lán)”帶來的邪惡影響帶著極其黑暗的崇拜,這款勒索軟件的作者把勒索敲詐頁面做成了高仿電腦版的“永恒之藍(lán)”勒索病毒。軟件運(yùn)行后,安卓手機(jī)用戶的桌面壁紙、軟件名稱和圖標(biāo)會被篡改。手機(jī)中的照片、下載、云盤等目錄下的文件進(jìn)行加密,并向用戶勒索贖金,金額在 20 元、40 元不等。并且宣稱 3 天不交贖金,價格將翻倍,7 天不交,將刪除所有加密文件。

納尼,你辛辛苦苦做了一個安卓機(jī)鎖屏病毒,然后勒索 20 元到 40 元?你是不是看不起我們“王者榮耀”玩家?

按照上次 DNF 玩家因?yàn)橐痪洹八婪收本鸵笸婕掖┪餮b直播的套路,王者榮耀玩家可能會妥妥地不服氣啊!

技術(shù)小哥不這么想,敢挑釁我們做安全研究的?20 塊都不給你!

勒索病毒作者已被找到

技術(shù)小哥開展了一輪深度分析,發(fā)現(xiàn)該病毒變種較多,通過生成器選擇不同的配置信息,可以在加密算法、密鑰生成算法上進(jìn)行隨機(jī)的變化,甚至可以選擇對生成的病毒樣本進(jìn)行加固混淆。由于其生成器衍生版本眾多,每個生成器又可以進(jìn)行隨機(jī)化的配置,很大程度上增加了修復(fù)難度。

目前發(fā)現(xiàn)的病毒樣本采用的是 AES 和異或的加密方式,其恢復(fù)難點(diǎn)在于隨機(jī)化的配置信息,面對眾多的密鑰隨機(jī)方式,不容易找到統(tǒng)一的恢復(fù)方法。

對已發(fā)現(xiàn)的隨機(jī)方式統(tǒng)計(jì)如下:

1、加密方式:AES、異或;

2、密鑰生成算法:隨機(jī)數(shù)字加固定值、隨機(jī)字符串;

3、密鑰使用的固定值在不同版本中不同。

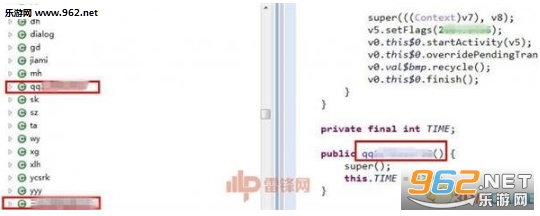

不僅發(fā)現(xiàn)了該勒索病毒的“套路”,技術(shù)小哥一發(fā)力,找到了“罪魁禍?zhǔn)住薄Mㄟ^對冒充王者榮耀輔助的勒索軟件進(jìn)行詳細(xì)分析發(fā)現(xiàn),作者在病毒開發(fā)中常使用的 QQ 號為127*****38,由此關(guān)聯(lián)到的多個作者QQ號中,作者大號873*****8早在2016年就開始在網(wǎng)上傳播病毒生成器。這些病毒生成器使用者需向生成器作者支付一定金額來獲取使用權(quán)限。

病毒作者號稱這是“永恒之藍(lán)”安卓版,并在自己的 QQ 空間,大肆炫耀宣傳(目前已刪除)。

技術(shù)小哥甚至已經(jīng)順藤摸瓜找到了該作者的其他個人信息,對,你跑不掉了。

病毒傳播居然采用“收徒”制

言歸正傳,找到了作者和病毒變種,技術(shù)小哥還咬咬牙,分析出了該勒索病毒的傳播路徑和工具。不看不知道,一看嚇一跳。這個傳播制作工具居然采用類似于“收徒”的傳播方式。

1、病毒作者制作病毒生成器自己使用或授權(quán)他人使用;

2、通過 QQ 群、QQ 空間、或是上傳教學(xué)視頻傳播制作教程;

3、作者徒弟修改病毒生成器,自己使用或是授權(quán)他人使用。

仿佛看了一窩傳銷組織,你這是要上天和太陽肩并肩吧。

勒索病毒的傳播主要是通過偽裝成當(dāng)下比較火的軟件,誘使用戶下載,如王者榮耀輔助、王者榮耀美化等工具。是的,不僅照顧到“外掛”需求,還看到了“美化”需求。

作者你出來,你說你是不是資深“農(nóng)藥”玩家?

我們來看一下幾個傳播渠道:

通過網(wǎng)站傳播

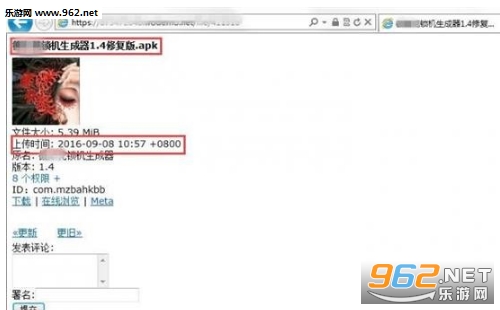

靜態(tài)分析病毒過程中,我們找到疑似病毒作者的QQ號,通過關(guān)聯(lián)分析,我們定位到該病毒作者早在2016年就開始傳播病毒生成器。

通過QQ群傳播

病毒作者通過 QQ 群發(fā)布病毒制作教程,并出售生成器,價格10元、20元不等。不僅自己使用生成器生成勒索病毒,作者還通過 QQ 群傳播發(fā)展下線,目前已發(fā)現(xiàn)病毒生成器種類多達(dá)數(shù)百個,背后的團(tuán)伙不只一人。

這些病毒生成器形式多樣,但是通過其代碼可以看出與原作者的直接聯(lián)系。

通過視頻傳播

近期該作者在網(wǎng)上發(fā)布測試視頻進(jìn)行傳播。https://v.qq.com/x/page/i05086gw4a5.html。

技術(shù)流:病毒詳細(xì)分析

在驚嘆之后,作為雷鋒網(wǎng)網(wǎng)絡(luò)安全頻道的讀者,你也許是一個技術(shù)控,所以來看一波技術(shù)小哥傾情奉獻(xiàn)的病毒詳細(xì)分析。

核心流程分析

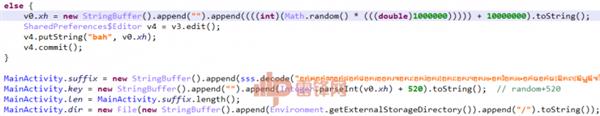

勒索病毒運(yùn)行后首先會生成[10000000,19999999]區(qū)間內(nèi)的一個8位隨機(jī)數(shù)

1、加密入口

首次進(jìn)入軟件時啟動加密線程,否則主頁替換為勒索頁面

2、文件遍歷

遍歷根目錄/storage/emulated/0/下所有文件,過濾路徑中包含android、com.、miad的目錄;如果路徑中包含download(系統(tǒng)下載)、dcim(相機(jī)照片)、baidunetdisk(百度云盤),則對該目錄下的所有文件進(jìn)行加密處理。病毒只加密10kb到50mb之間、文件名中包含“.”的文件。

3、加密邏輯

調(diào)用getsss()生成AES加密/解密密鑰。

調(diào)用AES算法加密文件。

加密成功之后,對文件進(jìn)行更名,更名為:原始文件名+.勿卸載軟件解密加QQ3135078046bahk+隨機(jī)數(shù)。

4、文件刪除操作

指定時間內(nèi)未交贖金后,勒索病毒將會對加密的文件進(jìn)行刪除操作。

變種特征

變種1: 替換密鑰附加值

類似變種還有隨機(jī)數(shù)+666、隨機(jī)數(shù)+520、隨機(jī)數(shù)+1122330等幾個版本。

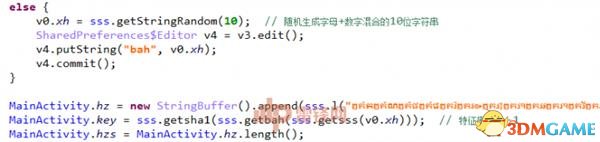

變種2: 增強(qiáng)加密密鑰生成算法

隨機(jī)生成字母+數(shù)字混合的10位字符串。

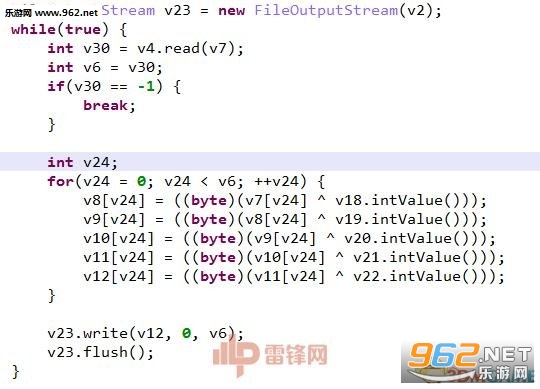

變種3: 異或加密算法

喜歡

喜歡  頂

頂 無聊

無聊 圍觀

圍觀 囧

囧 難過

難過專業(yè)的游戲下載、綜合門戶網(wǎng)站

Copyright 2009-2016 m.mmd178.cn 版權(quán)所有

鄂ICP備17018784號-1